Vous avez besoin de liens sécurisés vers des bureaux distants et sécurisé les accès des utilisateurs nomades. Vous devez respecter les politiques de sécurité internes ainsi que les exigences légales. Vous avez besoin d’une sécurité réseau robuste et fiable, sans impact sur la vitesse ou la productivité ?

IHM TECHNOLOGIES effectue l’étude complète de vos besoins et de vos ressources, afin de vous proposer les meilleurs solutions de sécurité réseau pouvant répondre à vos problématique de sécurité, aux défis et besoins spécifiques à votre entreprise.

Nos solutions de sécurité réseau efficaces sont destinées aux organisations de toutes tailles dans divers secteurs d’activité. L’approche des solutions de sécurité réseau pour toute organisation consiste à suivre le rythme des menaces changeantes de sécurité des données de cette ère numérique. Dans le même esprit, nous suivons les dernières technologies pour protéger les données de votre entreprise contre toute activité malveillante.

En outre, nous vous assurons de fournir des solutions de sécurité aux entreprises afin qu’elles puissent obtenir un contrôle complet sur les applications, les utilisateurs et le contenu avec un accès basé sur les rôles. L’idée est de fournir la sécurité la plus forte possible à partir de zéro avec une facilité de déploiement et d’utilisation.

SÉCURITÉ DES UTILISATEURS

FORTINET - Fortiauthenticator

FortiAuthenticator : Gestion des accès avec création d’identités pour la Security Fabric

La majorité des violations de données d’envergure résulte d’utilisateurs non autorisés ayant pu accéder à un réseau ou à des privilèges d’accès inappropriés accordés à des utilisateurs légitimes. FortiAuthenticator propose des services essentiels à l’efficacité des règles de sécurité : seuls les utilisateurs autorisés peuvent accéder à vos réseaux et données sensibles, et ce, durant les plages horaires autorisées uniquement.

FortiAuthenticator propose :

- La possibilité d’identifier les utilisateurs réseau de façon transparente et d’appliquer des règles fondées sur l’identité sur un réseau d’entreprise protégé par Fortinet

- Une authentification à deux facteurs/OTP sécurisée et transparente, sur l’ensemble de l’organisation, conjointement avec FortiToken

- Une gestion des certificats pour les réseaux sans fil et VPN d’entreprise

- Une gestion des invités pour une sécurité des réseaux sans fil et filaires

- Des fonctionnalités Single Sign On pour les réseaux internes et cloud

GEMALTO

Avec le nomadisme des données sensibles, l’essor de la mobilité des entreprises et les brèches de sécurité à caractère endémique, la nécessité de mettre en place des solutions avancées de sécurisation de l’identité et de protection des données est d’autant plus cruciale.

Grâce aux solutions de Protection des Identités et des Données de Gemalto développées pour renforcer la sécurité des entreprises, ces dernières peuvent adopter une approche centrée sur les données, tout en contrôlant l’accès à l’infrastructure et aux applications dont elles dépendent.

Elles peuvent ainsi, non seulement garantir un haut niveau de confiance et d’authenticité à leurs transactions, mais aussi s’assurer que leurs données sensibles sont parfaitement protégées — que ce soit dans les locaux de l’entreprise ou sur les Clouds publics et privés.

FIREEYE

FireEye Endpoint Security

Agent unique, moteurs de défense multiples

À l’origine, les solutions traditionnelles de protection des terminaux ne sont pas conçues pour lutter contre des attaques sophistiquées ou des menaces persistantes avancées (APT). Pour sécuriser les terminaux, une solution doit analyser et réagir rapidement auxdites attaques.FireEye Endpoint Security s’appuie sur le meilleur des produits de sécurité traditionnels pour y ajouter la technologie, l’expertise et la Cyber Threat Intelligence (CTI) signées FireEye. Objectif : vous protéger efficacement face aux cyberattaques actuelles. Endpoint Security intègre quatre moteurs pour prévenir, détecter et répondre aux menaces.

Pour bloquer les malwares courants, Endpoint Security utilise un moteur EPP (Endpoint Protection Platform) basé sur les signatures. Pour les menaces émergentes qui n’ont pas encore été caractérisées par une signature, MalwareGuard fait appel à des technologies de machine learning nourries par une CTI de terrain. Face aux menaces APT, les fonctionnalités EDR (Endpoint Detection and Response) déploient un moteur d’analyse des comportements capable de détecter toute activité suspecte. Enfin, notre moteur d’indicateurs de compromission (IOC) se base sur une CTI en temps réel pour détecter les menaces furtives. Cette stratégie de défense en profondeur favorise la protection des terminaux critiques du client.

Point fort :

- Prévention contre la majeure partie des cyberattaques ciblant les terminaux d’un environnement

- Détection et blocage des intrusions pour en réduire l’impact

- Détection plus rapide des menaces grâce au traitement prioritaire des alertes réelles

- Utilisation d’un agent unique et léger pour minimiser l’impact sur les utilisateurs finaux

- Conformité PCI-DSS, HIPAA, etc.

- Déploiement sur site ou dans le cloud

KASPERSKY

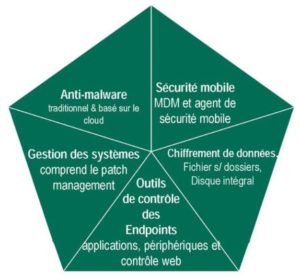

- Kaspersky Security for Business apporte une solution qui répond aux besoins de votre entreprise, que vous cherchiez à protéger et contrôler vos terminaux (des postes de travail aux smartphones et machines virtuelles), à protéger vos serveurs et vos passerelles ou à gérer à distance l’ensemble de votre environnement de sécurité informatique.

- Kaspersky s’appuie sur une gamme complète de solutions, du chiffrement à la gestion des périphériques mobiles en passant par la gestion des correctifs et les inventaires de licences. Epaulées par le cloud Kaspersky Security Network, elles interagissent en toute transparence pour offrir à nos clients la protection sans faille dont ils ont besoin pour faire face à des cyber-menaces toujours plus nombreuses et sophistiquées.

- En résumé, nous proposons la première plate-forme de sécurité du marché, développée en interne de A à Z, afin d’aider les administrateurs informatiques à surveiller, gérer et protéger leur environnement en toute simplicité.

CYLANCE

CylancePROTECT est une solution de sécurité des terminaux basée sur l’IA qui empêche les violations et fournit des contrôles supplémentaires pour se protéger contre les menaces sophistiquées. L’intervention humaine, les connexions cloud, les signatures, les heuristiques et les sandbox ne sont pas nécessaires.

CylancePROTECT pour une prévention puissante

La sécurité des terminaux a été redéfinie. Notre technologie basée sur l’IA empêche les attaques avant qu’elles ne puissent endommager vos appareils, votre réseau ou votre réputation. Pas de signatures. Plus de prévisibilité. Moins de tracas. La prévention est possible avec CylancePROTECT.

Pendant des années, la principale protection contre les menaces des produits de sécurité des terminaux était basée sur les signatures, créées après que les zéros des patients ont été impactés et les dommages déjà causés. En supposant que toutes les attaques avaient été vues auparavant, l’utilisation de signatures était logique. Aujourd’hui, les logiciels malveillants changent quotidiennement, voire toutes les heures, rendant les outils de prévention basés sur les signatures obsolètes et créant le besoin d’une approche basée sur la prévention plus solide pour la sécurité des terminaux.BlackBerry a redéfini ce qu’une solution de protection des terminaux peut et doit faire pour les organisations en utilisant , l’approche de la prévention d’abord. Il s’agit d’une solution précise, efficace et efficace pour empêcher les menaces persistantes avancées et les logiciels malveillants de s’exécuter sur les points de terminaison d’une organisation. BlackBerry® Protect empêche les violations et fournit des contrôles de sécurité supplémentaires pour se protéger contre les attaques basées sur des scripts, sans fichier, la mémoire et les périphériques externes. BlackBerry Protect le fait sans intervention de l’utilisateur ou de l’administrateur, une connexion cloud, des signatures, des heuristiques ou des sandbox.

Airwatch - Vmware Workspace One

Gérez chaque appareil et chaque cas d’utilisation avec la gestion unifiée des points de terminaison

Réduisez les coûts et améliorez la sécurité avec une gestion moderne et en direct de chaque point de terminaison – y compris les ordinateurs de bureau, mobiles, robustes et IoT – et garantissez la sécurité de l’entreprise à chaque niveau avec Workspace ONE UEM, optimisé par la technologie AirWatch.

Ce que fait Workspace ONE Unified Endpoint Management (UEM)

Gestion unifiée des points de terminaison

Gérez le cycle de vie complet de n’importe quel point de terminaison – mobile (Android, iOS), ordinateur de bureau (Windows 10, macOS, Chrome OS), robuste et même IoT (Linux et autres) – dans une seule console de gestion. Prenez en charge tous vos cas d’utilisation de mobilité: appartenant à l’entreprise, BYOD, appareils spécialement conçus ou partagés.

Modernise la gestion des postes de travail

Optimisez la gestion du cycle de vie des OS de bureau (Windows 10, macOS, Chrome OS) pour un monde mobile. La technologie de gestion la plus complète et la plus moderne simplifie le déploiement, fournit une gestion à 100% du cloud, rationalise la livraison des applications, automatise les correctifs et garantit la sécurité.

Automatise les processus et fournit des informations intelligentes

Tirez parti de puissantes informations et d’une automatisation basée sur des règles pour optimiser l’expérience numérique des employés, alléger la pression sur les TI et accéder à un modèle de gestion et de sécurité proactif. En savoir plus sur notre plateforme d’espace de travail numérique axée sur l’intelligence.

Protège les applications et les données d’entreprise sur n’importe quel réseau

Fournissez une approche de sécurité intrinsèque et complète qui englobe l’utilisateur, le point de terminaison, l’application, les données et le réseau. Les politiques d’accès conditionnel et de conformité granulaire protègent les données de l’entreprise et assurent une correction instantanée et mains libres contre les menaces de sécurité modernes.

Améliore la productivité des employés

Offrez un accès sans friction et sécurisé à toutes vos applications professionnelles – mobile, ordinateur de bureau, SaaS, virtuel. Les applications incluent des applications de productivité mobile sécurisées VMware Workspace ONE – catalogue, e-mail, calendrier, contacts, navigateur Web, notes, contenu et plus encore.

Alimente votre espace de travail numérique

La technologie Unified Endpoint Management est un élément essentiel pour tenir la promesse d’un espace de travail numérique complet qui réduit les coûts informatiques, renforce la sécurité et améliore de manière proactive l’expérience numérique des employés

WALLIX

Assurez la protection de votre infrastructure contre les cyber-risques.

CONTRÔLEZ L’ACCÈS À VOS RESSOURCES

Gagnez en visibilité et analysez en temps réel tous les accès à privilèges. Responsabilisez vos utilisateurs grâce à l’enregistrement de toutes les sessions et l’extraction de métadonnées :

- Assurez-vous que seul l’utilisateur autorisé puisse accéder aux bonnes ressources au moment opportun avec des processus d’accès avancés,

- Protégez les mots de passe, avec leur rotation automatique, périodique ou basée sur la connexion/déconnexion,

- Limitez la visibilité des ressources avec la stricte séparation des comptes principaux et des cibles,

- Identifiez les comportements suspects et déclenchez l’arrêt automatique des sessions.

RÉDUISEZ LE TCO EN SIMPLIFIANT LE BUILD & RUN

Optimisez votre coût total de possession avec une solution reconnue pour son faible TCO, nécessitant un temps d’administration minimal :

- Vous déployez rapidement la solution sans interrompre les processus de travail quotidiens, en permettant aux administrateurs de la configurer une bonne fois pour toutes,

- Simple d’utilisation et facile à intégrer, le Bastion est rapide à mettre en œuvre et à prendre en main.

ASSUREZ LA CONFORMITÉ RÉGLEMENTAIRE

Profitez de tous les avantages d’une solution tout-en-un pour respecter les réglementations en matière d’accès aux données et les exigences de conformité :

- Assurez-vous que la sécurité interne est conforme aux normes du secteur et évitez les pénalités en protégeant et en traçant l’accès aux données critiques,

- Respectez les exigences réglementaires spécifiques avec des fonctions de contrôle d’accès, de surveillance et d’audit (RGPD, NIS, ISO 27001, HIPAA, PCI DSS, etc.).

KINGSTON

Sécurité des informations globales

Aujourd’hui, la protection des données est une exigence de base pour les gouvernements, les entreprises et les particuliers. La violation des données, le piratage et le facteur humain sont autant d’éléments qui nous rappellent sans cesse les menaces et les risques qui existent à travers le monde. Les coûts qu’entraînent une violation des données et les divulgations accidentelles peuvent être astronomiques. Les exigences imposées par la cybersécurité de pointe et les stratégies de DLP au niveau des terminaux pour garantir la protection des données reposent toutes sur des solutions de stockage et des mémoires fiables et efficaces. Le recours au chiffrement ainsi qu’aux stockages et mémoires rapides associé à l’adoption des meilleures pratiques, normes et stratégies est un grand pas dans la bonne direction. Les ordinateurs portables et les clés USB égarés exposent les particuliers et les entreprises au risque de divulgation d’informations personnelles et privées. Kingston® propose des solutions de prévention qui permettent d’atténuer les risques en venant compléter un plan de sécurité déjà en place ou en phase de développement.

En notre qualité de partenaire expérimenté, nous apportons des solutions sous la forme de produits dont les performances sont constantes et fiables. Nous mettons également à votre disposition des solutions de stockage chiffré primées afin de protéger vos données des deux côtés du pare-feu. Les datacenters, l’environnement cloud, les postes de travail et les environnements mobile et virtuel équipés de solutions de mémoire et de stockage de haute qualité de Kingston garantissent la sécurité et l’efficacité des applications.

Au-delà du pare-feu, les disques à semi-conducteurs (SSD) chiffrés, les disques à chiffrement automatique (SDE) et les clés USB sécurisées offrent une couche de protection non négligeable contre les coûteuses violations de données. Les organisations dont les données sont en transit et dont l’activité repose sur l’utilisation d’applications de service sur le terrain et d’une main-d’œuvre mobile ont tout intérêt à mettre en œuvre une solide stratégie de sécurité des données à tous les échelons du personnel. Le chiffrement de données est un élément important au sein du design d’infrastructure et du déploiement de dispositifs. Il peut même servir de composant au sein d’un programme de mise en conformité avec le RGPD.

SÉCURITÉ DES RÉSEAUX

FORTINET - FORTIGATE

Les performances les plus élevées en matière de protection contre les menaces et d’inspection des flux SSL

Pare-feu nouvelle génération FortiGate haute performance

Les pare-feux NGFW milieu de gamme FortiGate offrent des performances optimales, une sécurité multicouche et une visibilité plus précise, autant d’atouts pour se protéger plus simplement des cyber-attaques. Les pare-feux FortiGate, conçus avec des processeurs de sécurité dédiés, visent l’excellence en matière de protection contre les menaces et de sécurité du trafic SSL.

En apportant une visibilité granulaire sur les applications, les utilisateurs et les objets connectés, ces appliances vous aident à identifier les incidents de manière rapide et intuitive. Les services de sécurité proposés par les FortiGuard Labs offrent une veille permanente sur les menaces et protègent les organisations contre :

- Les exploits et les malwares chiffrés

- Les sites web malveillants et les botnets

- Les ransomwares et les attaques inconnues

Les pare-feux FortiGate milieu de gamme offrent :

- Une sécurité testée et validée par NSS Labs, AV Comparative et Virus Bulletin

- Les performances les plus élevées en matière de protection contre les menaces et d’inspection des flux SSL

- Une sécurité multicouche plus simple

- Une visibilité en profondeur et un contrôle granulaire des applications, des utilisateurs et des objets connectés

- Une interface unifiée, pour une administration et un reporting centralisés

FORCEPOINT

Fonctionnement unifié et hautes performances

Alimentées par un cœur unifié, les appliances Forcepoint Next Generation Firewall (NGFW) offrent des capacités et une gestion cohérentes partout – dans les centres de données, en périphérie, dans les succursales et dans le cloud. Les appliances Forcepoint NGFW sont conçues pour l’efficacité, la disponibilité et la sécurité, et disposent d’une large gamme de fonctionnalités de sécurité intégrées (aucune licence ou installation supplémentaire requise), y compris: VPN, IPS, anti-évasion, inspection cryptée, SD-WAN et même mission -proxy d’application critique. Et, avec la gestion centralisée et le clustering mixte de Forcepoint, ils peuvent être réutilisés rapidement pour une durée de vie plus longue que les appareils à usage unique.

Appareils physiques

Les appliances Forcepoint NGFW prennent en charge une large gamme d’interfaces réseau personnalisables (lire notre fiche de comparaison des appliances) et peuvent être regroupées en groupes mixtes pour une capacité encore plus grande et une haute disponibilité – le matériel et les logiciels en cluster peuvent même être mis à niveau sans interruption. Tous les modèles utilisent le logiciel Forcepoint NGFW unifié, qui offre des capacités cohérentes, de hautes performances et une gestion centralisée. Les appliances Forcepoint NGFW sont conçues pour être utilisées dans les réseaux les plus rigoureux .

Toutes les appliances (à l’exception de la série 100) peuvent être déployées en tant que pare-feu de couche 2 ou de couche 3 ou en tant que système de prévention des intrusions (IPS) de nouvelle génération. La plupart des modèles ont des interfaces réseau extensibles (y compris des modules de contournement), qui permettent des changements de configuration tout au long de la durée de vie de l’appareil

PALOALTO

NEXT-GENERATION FIREWALLS

Une protection intégrée et innovante qui protège l’avenir de votre entreprise

Les attaques sont bloquées rapidement grâce aux renseignements, à l’automatisation et à des performances élevées

Nos pare-feu nouvelle génération assurent la sécurité de votre entreprise avec une architecture donnant la priorité à la prévention et l’intégration d’innovations faciles à déployer et à utiliser. Vous pouvez maintenant accélérer la croissance et éliminer les risques dans le même temps.

Les pare-feu Palo Alto nouvelle génération sont disponibles sous forme d’appareils physiques, d’appareils virtuels ou de services cloud et sont tous gérés de la même manière par Panorama

Exploitez les renseignements partagés pour bloquer les attaques

Les pare-feu nouvelle génération de Palo Alto Networks® détectent les menaces connues et inconnues, y compris au sein du trafic chiffré, à l’aide de renseignements générés sur des milliers de déploiements client. Les risques sont donc réduits et ils peuvent bloquer de nombreux types d’attaques. Par exemple, ils permettent aux utilisateurs d’accéder aux données et aux applications en fonction des besoins de l’entreprise, tout en empêchant les pirates de voler des informations d’identification ou de les utiliser.

L’automatisation, pour gagner du temps et se concentrer sur l’essentiel

Avec nos pare-feu nouvelle génération, vous pouvez créer rapidement des règles de sécurité reflétant les politiques de l’entreprise qui sont simples à maintenir et à adapter à votre entreprise. Ces politiques réduisent le temps de réponse avec des actions automatisées basées sur les politiques et vous pouvez automatiser les processus grâce à l’intégration aux outils d’administration, par exemple les services de gestion des tickets ou tout autre système disposant d’une API RESTful.

Exploiter les innovations qui facilitent l’adaptation

Nos pare-feu nouvelle génération vous donnent accès aux dernières innovations de la Security Operating Platform de Palo Alto Networks.

Par exemple, la nouvelle version d’Application Framework offre un excellent niveau de sécurité grâce aux applications basées dans le cloud développées par Palo Alto Networks et d’autres fournisseurs de services de sécurité parmi les plus innovants du moment. Elle vous permet d’intégrer les tout derniers services de sécurité fournis sur le cloud, capables d’automatiser un nombre presque infini de cas d’utilisation en exploitant les détecteurs, le magasin de données et l’infrastructure de prévention qui ont déjà fait leurs preuves au sein du réseau.

FORTINET - FortiDDoS

DDoS

FortiDDoS : Protection avancée contre les DDoS ciblant les data centers d’entreprise.

Les attaques DDos (Distributed Denial of Service) sont en évolution constante et utilisent des technologies variées. Pour les neutraliser, une solution de sécurité dynamique et multicouche s’impose. FortiDDoS jugule les attaques connues et “zero day”, et ce, avec une latence très faible. La plateforme, facile à déployer et à gérer, intègre un reporting et un panel analytique complets.

FortiDDoS assure :

- Une gestion du trafic tenant compte des applications avec une protection contre les DDoS sur les couches 3, 4 et 7, basée sur des processeurs SPU

- Une protection contre les DDoS basée sur le comportement, ce qui élimine le besoin pour des fichiers de signature

- Un taux minimal de faux-positifs grâce à une évaluation continue des menaces

- Une surveillance de centaines de milliers de paramètres en simultané

- Une protection contre tous les profils de DDoS : à grande échelle, au niveau de la couche applicative 7 et via SSL/HTTPS

- Une protection des services DNS contre les attaques via des outils spécialisés

FORCEPOINT- Forcepoint Email Security

Messagerie sécurisée Forcepoint Email Security

Protection et visibilité courriel la plus complète pour un accès mail totalement sécurisé

La plupart des cyberattaques à grande échelle proviennent de la messagerie électronique, utilisant des tactiques avancées et coordonnées, telles que des leurres conçus par des réseaux sociaux et du phishing ciblé. Comme ces menaces à plusieurs étapes mélangent des éléments Web et de messagerie électronique tout au long des attaques, elles présentent une «chaîne de destruction» d’opportunités pour les arrêter avant que la violation ne se produise.

Maximisez votre utilisation et la sécurité du courrier électronique

Forcepoint Email Security identifie les attaques ciblées, les utilisateurs à haut risque et les menaces internes, tout en permettant aux travailleurs mobiles et à l’adoption en toute sécurité de nouvelles technologies comme Office 365 et Box Enterprise.De l’activité d’attaque entrante au vol de données sortant ou aux tentatives de communication par botnet, Forcepoint Email Security sécurise environnements mixtes avec des défenses sensibles au contenu, protégeant les communications par e-mail dans le cadre d’un système de défense complet et connecté contre les menaces persistantes avancées (APT) et d’autres types de menaces avancées.

PROOFPOINT

Solutions de protection des mails et de protection contre le spam

Les solutions Proofpoint de protection de la messagerie électronique – déployées en tant que service dans le cloud ou sur site – vous protègent contre les logiciels malveillants et les menaces autres que le spam, notamment les messages d’imposteurs ou la compromission des courriers électroniques (BEC). Le filtrage granulaire contrôle les messages indésirables, le « graymail » en vrac et les spams. En outre, les fonctions de continuité assurent la poursuite du flux de communications par courrier électronique, même en cas de défaillance de votre serveur de messagerie

Protection contre les messages d’imposteurs

Bloquez de manière dynamique les menaces autres que des logiciels malveillants (telles que le BEC) qui tentent d’inciter vos collaborateurs à envoyer de l’argent et des données sensibles de l’entreprise.

Contrôle granulaire et protection contre le spam

Classez et mettez en quarantaine vos e-mails de manière dynamique en utilisant sept catégories uniques.

Continuité de l’activité et protection de messagerie

Conservez les courriers électroniques en cas de défaillance de votre serveur de messagerie local ou basé dans le cloud.

Protection des courriers électroniques

Tenez vos collaborateurs à l’abri des menaces par courrier électronique. Renforcez votre aptitude à vous protéger contre les menaces rapidement émergentes telles que les messages d’imposteurs (BEC) et le phishing.

Proofpoint Essentials – Protection des mails

Sécurité, continuité, chiffrement et archivage ergonomiques, intégrés et basés dans le cloud pour les petites et moyennes entreprises.

Sendmail Sentrion

Inspection complète du contenu des messages qui permet de parvenir à un envoi basé sur des politiques de tous les courriers électroniques générés par des machines et des humains.

F5 - Big IP DNS

Fournissez les performances, la sécurité et la disponibilité des applications

DNS met à l’échelle et sécurise votre infrastructure pendant les volumes de requêtes élevés et les attaques DDoS, garantissant que les applications sont hautement disponibles, même entre plusieurs instances et dans des environnements hybrides

DNS BIG-IP

BIG-IP DNS améliore les performances et la disponibilité de vos applications globales en envoyant les utilisateurs à l’environnement physique, virtuel ou cloud le plus proche ou le plus performant. Il hyperscale également et sécurise votre infrastructure DNS contre les attaques DDoS.

Rapidité et sécurité

Le DNS BIG-IP peut hyperscaler jusqu’à 100 millions de réponses par seconde (RPS) pour gérer l’augmentation rapide des requêtes DNS. Avec un ensemble de fonctionnalités qui incluent l’évolutivité multicœur, DNS Express et l’intégration IP Anycast, BIG-IP DNS gère des millions de requêtes DNS, protège votre entreprise contre les attaques DDoS et garantit les meilleures performances des applications pour les utilisateurs.

Disponibilité permanente

Le DNS BIG-IP achemine le trafic des applications distribuées pour suivre le rythme des volumes changeants du réseau et des utilisateurs qui peuvent submerger les centres de données pendant les périodes de trafic de pointe. Le BIG-IP DNS peut également être configuré en tant que proxy complet pour les applications d’équilibrage de charge globale et le DNS à travers les architectures, ainsi que dans le monde entier.

S’intègre à votre infrastructure

Les services DNS BIG-IP s’intègrent aux solutions de gestion de zone DNS, augmentent les performances DNS à la périphérie du réseau et masquent l’infrastructure dorsale DNS. Cela se traduit par une productivité plus élevée, une consolidation des serveurs, des réponses plus rapides et une gestion DNS protégée.

INFOBLOX

Infoblox est le leader dans l’automatisation des fonctions critiques du réseau avec une offre couvrant les services DNS/DHCP et la gestion de l’adressage IP. Nos clients ont choisi d’automatiser la gestion de leur DNS/DHCP dans des environments de plus en plus virtualisés ou cloud pour plus d’agilité, de réduction des coûts (moins de tâches manuelles) mais aussi pour sécuriser leur DNS contre des cyber-attaques en constante hausse (phishing, DDos, cache poisoning..)

La solution Infoblox DDI for Cloud and Virtualization relève les défis que pose l’automatisation d’éléments clés de l’infrastructure réseau dans des environnements virtuels et cloud.

La solution propose les fonctionnalités suivantes :

- Création et suppression automatisées des adresses IP et des enregistrements DNS des machines virtuelles à mesure qu’elles sont mises en service et révoquées.

- Surveillance et dépannage rapide depuis un emplacement unique permettant d’afficher des vues détaillées du réseau, notamment des infrastructures physiques et virtuelles

- Haute disponibilité des services réseau stratégiques grâce à l’extension des capacités de gestion des DNS, DHCP et adresses IP (IPAM) aux environnements virtuels et cloud

FORCEPOINT

Assurez la protection des données informatiques avec Forcepoint DLP (Data Loss Prevention) : une seule politique pour tous vos réseaux et vos dispositifs.

Découvrez et contrôlez toutes vos données

Permettez aux salariés de travailler avec plusieurs appareils, de se connecter sur plusieurs réseaux et de travailler en toute sécurité avec des apps cloud avec Forcepoint DLP.

Identifiez vos utilisateurs posant le plus de risques en quelques secondes

Réduisez les faux positifs et isolez les problèmes plus rapidement en utilisant Incident Workflow.

Protection des données informatiques partagées avec des tiers

Contrôlez et chiffrez vos données quand elles sortent de votre entreprise.

Une précision parfaite pour sécuriser vos IP

Découvrez et protégez des données PII et PHI inconnues, du code source, des schémas d’ingénieur, des documents M&A, des données financières, des algorithmes et des secrets commerciaux sensibles.

DLP security dans le Cloud avec une seule console

Gagnez en visibilité et du contrôle sur les envois de fichiers, le partage de documents et les données en transit ou au repos, en surveillant des applications infonuagiques populaires en entreprise, y compris Office 365, Box, Salesforce et plus

Assurez-vous de rester en conformité par rapport aux lois de plus de 80 pays en quelques minutes

Préparez votre entreprise avec une expertise intégrée de règlementations comme PII, PHI/HIPAA, et le RGPD 2018.

VARONIS

Protégez vos données en premier, et non en dernier.

Les solutions de sécurité classiques cherchent à contrer les menaces au cas par cas. Varonis livre une bataille d’un genre unique. Nous nous efforçons, sans relâche, de protéger vos données vulnérables.

Une protection des données à la pointe

Notre plateforme détecte les menaces internes et les cyberattaques en analysant les données, l’activité des comptes et le comportement des utilisateurs. Elle prévient et limite les catastrophes en verrouillant les données sensibles et obsolètes et maintient un état sécurisé grâce à l’automatisation

FORESCOUT

Forescout NG-NAC

Réduisez le risque d’interruptions d’activité causées par des incidents de sécurité ou des compromissions

Surveillez votre entreprise étendue de manière continue afin de prévenir, détecter et corriger les appareils non conformes qui compromettent la sécurité et augmentent les coûts.

Assurez et démontrez la conformité aux politiques de sécurité

Évaluez votre environnement de sécurité en permanence afin de garantir que vos outils respectent les objectifs de conformité de votre entreprise.

Améliorez la productivité des opérations de sécurité

Intégrez des outils existants de gestion de la sécurité et des ressources informatiques, et automatisez les processus afin d’accroître l’efficacité des opérations de sécurité.

La réponse aux besoins de sécurité convergente entre IT et OT

Sécurité IT-OT unifiée

- Plateforme convergente capable de surveiller les réseaux IT et OT à partir d’un seul écran

- Réduction des risques liés à la sécurité, aux finances et à la réputation pour l’ensemble de l’entreprise

- Capacités d’automatisation étendues et interfonctionnelles

- Sans agent et agnostique en matière d’infrastructure

Visibilité complète des équipements

- Établit de manière passive l’inventaire des actifs avec la prise d’empreinte complète des périphériques

- Évaluation automatique des vulnérabilités et expositions courantes (CVE)

- Base de référence documentée des communications réseau normales

- Surveillance continue et configurable des politiques et des comportements

Cyber-résilience améliorée

- Surveillance passive et continue pour une détection et une réponse rapides aux menaces

- Inspection approfondie des paquets (DPI) brevetée de plus de 100 protocoles jusqu’aux valeurs de processus

- Contrôle automatique de plus de 1 600 indicateurs de menaces spécifiques aux systèmes de contrôles industriels (ICS)

- Visualisations interactives des menaces et des risques

Plateforme Device Visibility and Control

Notre plateforme de sécurité unifiée permet aux entreprises et aux organismes gouvernementaux d’avoir une vue d’ensemble complète de leur environnement d’entreprise étendu et d’orchestrer des actions pour réduire les risques cyber et opérationnels. Les produits Forescout se déploient rapidement grâce à la découverte 100% en temps-réel et à la classification sans agent, ainsi qu’à l’évaluation continue de la posture.

SÉCURITÉ DES APPLICATIONS

TENABLE

Dites adieu aux suppositions en matière d’évaluation des vulnérabilités

Exploitez les connaissances de Tenable Research

Notre équipe de recherche collabore étroitement avec les experts en sécurité pour découvrir de nouvelles vulnérabilités et fournir des éclairages sur les vulnérabilités publiées afin d’aider les entreprises à les détecter rapidement dans leur environnement. Elle intègre ces informations exploitables à Nessus pour vous aider à devenir un expert en évaluation des vulnérabilités, sans aucune connaissance préalable.

Conçu pour les professionnels, par des professionnels

Tout dans Nessus a été conçu avec une connaissance approfondie des méthodes de travail des équipes de sécurité. Chaque fonction est pensée pour rendre l’évaluation des vulnérabilités simple, facile et intuitive. Résultat : moins de temps et d’efforts engagés pour évaluer, prioriser et résoudre les problèmes.

RAPID7

Rapid7 est un éditeur majeur de solutions de sécurité analytique des données qui permettent aux entreprises de mettre en œuvre une approche active de la cybersécurité. Rapid7 combine son expérience de la sécurité analytique des données avec sa connaissance approfondie des comportements et des techniques des hackers pour tirer parti et valoriser les données disponibles sur les environnements IT.

Les solutions de Rapid7 permettent aux entreprises:

- de prévenir les attaques en fournissant une visibilité sur les vulnérabilités

- de détecter rapidement les compromissions de sécurité

- d’évaluer les violations

- de corriger les causes sous-jacentes des attaques.

Rapid7 a gagné la confiance de plus de 5300 entreprises dans 100 pays, dont 36% du Fortune 1000.

Les solutions RAPID7 :

- Nexpose analyse les vulnérabilités, les contrôles et les configurations pour tout savoir des risques concernant la sécurité informatique. Il utilise RealContext™ et la connaissance de l’état d’esprit des pirates pour hiérarchiser et piloter la réduction des risques.

- Metasploit offre une vision claire des possibilités d’exploitation de votre réseau afin que vous puissiez concentrer vos efforts sur votre plan de remédiation.

- Appspider a vocation à tester et évaluer de façon dynamique les applications Web, mobiles et Cloud. Cette technologie réalise des mesures efficaces de l’efficacité WAF/IPS via la génération de patchs virtuels sans bloquer le trafic souhaité et ainsi de déterminer les vulnérabilités des technologies les plus modernes (JSON, REST, GWT, AJAX, etc).

- InsightUBA (anciennement UserInsight) vous permet de détecter les incidents de sécurité et d’enquêter plus rapidement. Il identifie les intrus qui utilisent des méthodes d’attaque furtive, comme le vol d’informations d’identification et les mouvements latéraux. InsightUBA est la seule solution d’analyse des intrus capable de fournir une visibilité sur les comportements des intrus dans l’ensemble de votre écosystème, du endpoint jusqu’au Cloud.

- InsightIDR est l’unique solution de détection et d’investigation pleinement intégrée qui vous permet d’identifier un incident de sécurité au moment où il se produit et de réaliser une enquête avant que les choses n’échappent à tout contrôle. InsightIDR tire profit de l’analytique des logs de sécurité afin de détecter l’activité des intrus ; cela permet de diminuer le nombre de faux positifs et d’économiser des journées entières de travail pour vos spécialistes de la sécurité.

Rapid7 fournit également un ensemble de services complets autour de ses technologies grâce à l’expertise de ses équipes qui sont capables de vous fournir des prestations pertinentes et efficaces en fonction de vos attentes.

TRIPWIRE

Contrôle de sécurité critique et surveillance de l’intégrité des fichiers

Les systèmes de détection des changements peuvent générer d’énormes quantités de données. Ce qui distingue Tripwire, c’est sa capacité à ajouter un contexte commercial aux données de changement pour les rendre intelligibles et exploitables.

- CRÉER DU FOCUS: mettre en lumière les incidents qui aident l’informatique et la sécurité à se concentrer sur ce qui compte.

- INTELLIGENCE EN TEMPS RÉEL: Traitez rapidement les points chauds avec une intelligence exploitable.

- APERÇU PLUS PROFOND: Réduisez les hypothèses sur ce qui s’est passé, quand et par qui.

- INTEGRATION INTELLIGENTE: gagnez du temps en validant que les modifications prévues se sont effectivement produites.

Réduisez votre rapport signal / bruit

La surveillance de l’intégrité des fichiers Tripwire (FIM) a la capacité intégrée unique de réduire le bruit en offrant plusieurs façons de déterminer les changements à faible risque des changements à haut risque dans le cadre de l’évaluation, de la hiérarchisation et de la réconciliation des changements détectés. La promotion automatique d’innombrables modifications du statu quo réduit le bruit, de sorte que le service informatique dispose de plus de temps pour étudier les changements susceptibles d’avoir un impact réel sur la sécurité et d’introduire des risques. Tripwire utilise des agents pour capturer en continu les détails de qui, quoi et quand en temps réel, pour vous assurer que vous détectez tous les changements, capturez les détails de chacun et utilisez ces détails pour déterminer le risque de sécurité ou la non-conformité.

L’automatisation aide les organisations à suivre la charge de travail

File Integrity Manager utilise l’automatisation pour détecter toutes les modifications et corriger celles qui retirent une configuration de la stratégie. L’intégration avec les systèmes de tickets de changement existants tels que BMC Remedy, HP Service Center ou Service Now permet un audit rapide. Ce type d’intégration de billetterie assure la traçabilité et ferme la boucle. De plus, les alertes automatisées déclenchent des réponses personnalisées lorsqu’un ou plusieurs changements spécifiques atteignent un seuil de gravité qu’un seul changement ne provoquerait pas – par exemple, un changement de contenu mineur accompagné d’un changement d’autorisation effectué en dehors des heures de fenêtre de changement.

Gestion de l’intégrité des fichiers et contrôles de sécurité

Tripwire offre la possibilité d’intégrer File Integrity Manager à bon nombre de vos contrôles de sécurité: gestion de la configuration de la sécurité (SCM), gestion des journaux et SIEM. Tripwire FIM ajoute des composants qui balisent et gèrent les données de ces commandes de manière plus intuitive et de manière à mieux protéger les données qu’auparavant. Par exemple, l’Event Integration Framework (EIF) ajoute de précieuses données de modification de File Integrity Manager à Tripwire Log Center ou à presque tout autre SIEM. Avec l’EIF et d’autres contrôles de sécurité fondamentaux de Tripwire, vous pouvez gérer facilement et efficacement la sécurité de votre infrastructure informatique.

FORTINET - FORTIWEB

Pare-feu d’application web et protection des API

Une protection fondée sur le Machine Learning pour les applications métiers cruciales

FortiWeb, le pare-feu d’applications Web de Fortinet protège les applications web contre l’exploitation de vulnérabilités connues et inconnues.

La surface d’attaque de votre application web évolue rapidement, au rythme des nouvelles technologies que vous déployez, de la mise à jour de vos outils existants et de l’utilisation d’API web. Une solution s’impose pour répondre à ces évolutions. FortiWeb est cette solution.

FortiWeb déploie une approche intégrale de protection des applications web en tirant parti d’un service de réputation des IP, d’une protection contre les DDoS, d’une validation des protocoles, de signatures spécifiques aux attaques ciblant les applications, ou encore de la neutralisation des bots. Vous protégez ainsi vos applications web contre un large panel de menaces, et notamment celles du Top 10 OWASP. Mais nous allons encore plus loin.

Le Machine Learning dont bénéficie FortiWeb définit et alimente un modèle qui identifie les comportements utilisateurs considérés comme légitimes. Ce même modèle détecte également le trafic malveillant bien plus rapidement que la plupart des outils WAF qui exigent des processus manuels.

Informations produit sur FortiWeb

Les pare-feux d’application web FortiWeb proposent des fonctionnalités évoluées qui protègent vos applications web et vos API contre les menaces connues et zero-day. En déployant une sécurité multi-couche, FortiWeb permet de lutter contre les menaces, dont celles du Top 10 OWASP. Le Machine Learning de FortiWeb personnalise la protection de chaque application et propose une sécurité robuste. Contrairement à nombre de WAF du marché, l’utilisateur est libéré des tâches manuelles de paramétrage. Ce Machine Learning permet à FortiWeb d’identifier toute anomalie comportementale, mais également de différencier les anomalies bénignes et malveillantes. Cette plateforme offre une fonction de protection contre les bots : seuls ceux légitimes (moteur de recherche par exemple) sont autorisés.

FortiWeb offre des options de déploiement qui protègent les applications métiers, où que ces dernières soient hébergées. Parmi ces options : des appliances physiques, des machines virtuelles et des conteneurs qui se déploient au sein du data center, des environnements cloud ou de la solution cloud FortiWeb Cloud WAF as a Service.

Fonctionnalités et avantages

- Une protection éprouvée des applications web et des API : FortiWeb protège contre toutes les menaces du Top-10 OWASP, les attaques DDoS, les attaques de bots et davantage. Les applications web métiers et les API sont ainsi parfaitement protégées.

- Une détection des menaces basée sur le Machine Learning: Au-delà de la mise à jour régulière des signatures et des nombreuses autres couches de protection, FortiWeb capitalise sur le Machine Learning pour déjouer les attaques zero-day et minimiser le nombre de faux-positifs.

- Intégration avec la Security Fabric : L’intégration avec les pare-feux FortiGate et avec FortiSandbox assure une protection optimale contre les menaces APT

- Traitement analytique graphique et évolué: Les outils de reporting graphique de FortiWeb offrent une analyse détaillée des sources d’attaque et autres éléments clés, pour concrétiser un niveau de visibilité que d’autres outils WAF ne peuvent fournir

- Outils de gestion des faux-positifs : Des outils évolués minimisent la gestion au quotidien des règles et des listes d’exception et ne neutralisent que le trafic indésirable.

- Accélération matérielle : FortiWeb offre des performances optimales pour ses fonctions WAF et de chiffrement/déchiffrement

BARRACUDA

Barracuda Web Application Firewall

Protège vos sites Web et vos applications contre les cybermenaces les plus avancées.

Protégez vos données en toute confiance

Débarrassez-vous des vulnérabilités sur les applications et bloquez les violations de données.

Chaque jour, vous dépendez d’applications. C’est grâce à elles que vos clients et partenaires se connectent avec vous, c’est aussi grâce à elles que vos employés font leur travail. Hélas, c’est aussi par vos applications que passent le plus souvent les menaces informatiques. Barracuda WAF protège vos applications Web, mobiles et API contre les attaques et bloque les violations de données. Ainsi, vous préservez votre réputation et la confiance de vos clients.

Protégez-vous à coup sûr contre les attaques Web et par déni de service distribué

Barracuda Web Application Firewall protège vos applications, API et serveurs principaux de vos applications mobiles contre un ensemble d’attaques, dont celles du Top 10 de l’OWASP, les menaces zero-day, les fuites de données et les attaques par déni de service sur la couche applicative. En associant des stratégies positives basées sur des signatures à de solides capacités de détection des anomalies, Barracuda WAF peut venir à bout des attaques les plus sophistiquées du moment contre vos applications Web.

Barracuda Active DDoS Prevention — service optionnel pour Barracuda Web Application Firewall — filtre les attaques DDoS volumétriques avant qu’elles n’atteignent votre réseau et endommagent vos applications. Il protège également contre les attaques DDoS applicatives complexes sans imposer la surcharge en ressources et en administration que représentent les solutions habituelles. Ainsi, vous éliminez les pannes de service et conservez un coût acceptable, quelle que soit la taille de votre entreprise.

Protégez vos API et vos applications mobiles

Les API et applications mobiles sont partout de nos jours ; elles sont utilisées au quotidien par toutes les entreprises modernes. Les API forment l’épine dorsale indispensable à tout service connecté. Il est donc de plus en plus vital pour les entreprises d’entretenir et de s’assurer de la sécurité et de la disponibilité des API.

Barracuda Web Application Firewall protège intégralement vos API et garantit leur disponibilité. Il est capable de sécuriser à la fois les API XML et JSON contre tous les types d’attaques, y compris les attaques dites API farming ou API scraping. Barracuda WAF sécurise également les analyseurs XML et JSON tout en fournissant un contrôle d’accès complet, avec une excellente granularité. Les fonctions intégrées de livraison d’applications et de contrôle de débit permettent une mise à disposition continue et fiable des API dans le respect des SLA pour une évolutivité totalement transparente. Parallèlement, l’application virtuelle des correctifs crée automatiquement une boucle de rétroaction positive pour la sécurité.

Bloquez les robots malveillants et les attaques automatisées

Plus de la moitié du trafic Internet est généré par des robots. Une part non négligeable de ce trafic automatisé est à but malveillant, qu’il s’agisse de bots qui récupèrent et volent vos données pour en tirer profit ou d’attaques automatisées contre vos applications Web. Protégez vos sites Web contre la récupération du contenu, le vol de données et le trafic non humain qui ralentit l’accès à vos applications Web. Les technologies de détection des bots intégrées à Barracuda WAF sont capables de distinguer les bons et les mauvais robots grâce à un certain nombre de contre-mesures. Advanced Bot Protection utilise le machine learning dans le cloud pour détecter le spam causé par les bots, empêcher le credential stuffing aux fins d’usurpation d’identité, évaluer le risque des requêtes et effectuer le fingerprinting de chaque client. Vos applications sont ainsi toujours prêtes et au top de leurs capacités pour vos clients particuliers ou professionnels, vos employés et vos partenaires.

Sécurisez la livraison de vos applications et gagnez en disponibilité

Aujourd’hui, toutes les applications doivent être mises à disposition de manière sécurisée via HTTPS. Cependant, les applications non sécurisées et longues à charger sont non seulement source de frustration pour tout le monde, mais elles peuvent aussi exposer des informations sensibles. Barracuda Web Application Firewall vous aide à activer HTTPS rapidement et facilement, même sur des applications anciennes, et apporte instantanément la compatibilité SSL. Avec sa pile SSL/TLS renforcée et ses capacités d’accélération des performances, Barracuda WAF garantit un accès rapide, fiable et sécurisé à toutes vos applications Web. Un équilibreur de charge sur couche 7 inclus ainsi que des technologies de compression et de mise en cache réduisent les temps de latence et apportent un accès fiable et constant à chaque utilisateur.

Contrôle d’accès et authentification

WAF Control Center fournit un point de contrôle centralisé pour tous vos déploiements Barracuda WAF. Il simplifie la gestion, favorise le maintien de politiques toujours à jour et fournit les outils nécessaires à la sécurisation continue de vos applications, où qu’elles se trouvent. Par ailleurs, le contrôle d’accès basé sur les rôles permet aux DevOps, SecOps et NetOps de gérer la sécurité à chaque étape du cycle de vie de l’application en profitant de la simplicité d’une interface unique.

Automatisez et orchestrez votre sécurité

À mesure que les entreprises utilisent le DevOps pour améliorer la souplesse et accélérer la mise sur le marché, elles découvrent des processus de sécurisation des applications souvent disparates, présentant un risque élevé d’erreur humaine et trop lents pour suivre le rythme des cycles de développement. Pour répondre aux besoins en outils de sécurité qui s’intègrent bien aux processus de développement continu (CI/CD), Barracuda WAF fournit une API REST complète et intègre des outils d’automatisation tels que Puppet, Terraform, AWS CloudFormation, les modèles Azure ARM, etc. pour permettre aux équipes DevOps de mettre la sécurité directement au cœur du cycle de développement de leurs applications.

L’orchestration de la sécurité n’est qu’une partie du processus. La deuxième partie, plus vitale encore, consiste à s’assurer que les règles et politiques restent à jour et que les nouvelles vulnérabilités sont rapidement identifiées et ont droit à leurs correctifs. Barracuda Vulnerability Remediation Service permet aux équipes SecOps d’automatiser les processus d’identification et de correction des vulnérabilités afin de garantir une stratégie de sécurité qui reste solide à tout instant quelle que soit l’évolution des applications. Par ailleurs, Barracuda WAF intègre plus de 25 autres outils de gestion des vulnérabilités pour une flexibilité maximale.

Pourquoi faire confiance à Barracuda WAF pour sécuriser vos applications ?

Sécurité éprouvée

Toutes les solutions de sécurisation des applications Web ne se valent pas. Cela fait plus de dix ans que Barracuda WAF est régulièrement améliorée et peaufinée. Elle a su gagner la confiance d’entreprises de toutes tailles aux quatre coins du monde, qui comptent sur elle pour les défendre contre les risques signalés par le Top 10 de l’OWASP, les attaques zero-day les plus poussées, les robots, les attaques par déni de service distribué, etc.

Le plus déployé

Il y a davantage de structures et d’entreprises qui font confiance à Barracuda CloudGen WAF pour sécuriser leurs applications dans le cloud public que pour les trois autres solutions les plus déployées réunies. Les appliances Barracuda WAF reste le pare-feu d’applications Web de référence pour les ETI grâce à son rapport qualité/prix imbattable.

ALLOT

QoE et contrôle des applications pour les entreprises

Assurez les performances de vos applications importantes

Une variété d’applications différentes s’exécutent sur votre réseau. Ils ont des objectifs différents, doivent être traités différemment et certains ne doivent même pas être sur votre réseau. Le contrôle des applications consiste à aligner les performances du réseau sur les priorités de l’entreprise et à garantir que votre réseau sert d’abord l’entreprise.

Le besoin

Après avoir investi dans des applications réseau et cloud essentielles au succès de votre entreprise, rien n’est plus frustrant que des plaintes récurrentes concernant des applications qui ne fonctionnent pas comme prévu. De plus en plus d’applications utilisées par les entreprises et les employés consomment une plus grande bande passante, y compris de nombreuses qui peuvent ne pas être critiques pour l’entreprise, telles que les médias sociaux, le Webmail, la vidéo et les jeux. Le trafic récréatif et personnel non contrôlé peut avoir un impact significatif sur les performances des applications d’entreprise sur le WAN et Internet, altérant la qualité de l’expérience des clients et des employés d’entreprise, ainsi que la productivité.

Pourquoi Allot ?

Précision de la technologie Dynamic Application Recognition Technology (DART)

La classification de trafic supérieure d’Allot est basée sur la technologie de reconnaissance dynamique (DART) qui utilise plusieurs méthodes d’inspection pour identifier le comportement des applications

Management Centralisé

Réduit le TCO des opérations informatiques. Accélère les actions d’application des politiques de l’équipe informatique dans les architectures réseau complexes et distribuées

Classification du trafic crypté

D’une analyse heuristique du comportement des flux IP au DPI prédictif. La vaste gamme de méthodes d’inspection d’Allot permet une reconnaissance précise du trafic crypté.

Hiérarchisation avancée du trafic

Une visibilité granulaire et un contrôle basé sur des règles de chaque flux IP et transaction d’application sur votre réseau vous aident à hiérarchiser les applications stratégiques.

diriger l’application vers l’action

De l’accélération TCP à la redirection HTTP, au filtrage de contenu et à plus d’actions, la technologie Allot améliore de manière transparente les performances du réseau en dirigeant judicieusement les applications vers l’action requise.

COFENSE

Cofense, fournisseur principal de solutions de défense de phishing.

Cofense est le fournisseur principal de solutions de défense de phishing (hameçonnage). La solution associe les technologies de réponse aux incidents les plus avancées du marché à des services d’intelligence d’attaques fournis par les employés pour une défense collective complète contre les cyber-attaques par courrier électronique. Cofense, permet d’interrompre les attaques à la livraison et de rester en avance sur les violations. Conçu pour anticiper et perturber la chaîne de destruction des attaques à la livraison,il déclenche une détection et une automatisation de la sécurité et une orchestration à l’échelle de l’entreprise. La puissante combinaison de la solution de défense contre le phishing humain de Cofense perturbe le cœur de la chaîne d’attaque de l’adversaire. Cofense se concentre sur l’engagement de l’homme et permet aux équipes d’analyser et de répondre aux attaques de phishing ciblées.

- Cofense PhishMe : PhishMe a été conçu pour modifier les comportements à risque et permettre aux employés de reconnaître et de signaler les e-mails de phishing malveillants. La méthodologie Cofense consiste à immerger périodiquement les employés dans des scénarios de phishing réels simulés qui offrent une expérience pratique avec des exemples sûrs et des opportunités de formation sur le terrain.

- Cofense Triage : Triage, est la première plate-forme d’orchestration de sécurité, d’automatisation et de réponse (SOAR) spécifique au phishing. Facilite l’arrêt des attaques de phishing en éliminant le bruit des boîtes aux lettres abusives, en automatisant les réponses standard et en orchestrant les autres systèmes de sécurité pour répondre rapidement aux éliminer les menaces de phishing.

- Cofense Reporter : Cofense Reporter et Mobile permettent aux utilisateurs de participer de manière proactive au programme de sécurité d’une organisation. En simplifiant le processus de signalement des e-mails suspects, Cofense Reporter permet à vos employés de signaler facilement tout e-mail suspect qu’ils reçoivent.

- Cofense Vision : Cofense Vision amplifie les capacités de réponse à l’automatisation, à l’orchestration et à la réponse de phishing (SOAP) de Triage. Cette solution permet aux équipes IR de stocker, de chasser et de mettre en quarantaine les e-mails. Des copies des e-mails sont envoyées à la plateforme où elles sont indexées et enrichies.

SÉCURITÉ DES DONNÉES

RECORDED FUTURE

Overview

Recorded Future fournit des informations sur les menaces qui révèlent des menaces inconnues, telles que des kits d’exploitation, avant qu’elles n’affectent les entreprises des clients. Grâce à l’apprentissage automatique et au traitement du langage naturel (PNL), Recorded Future transforme automatiquement les données en intelligence de menace, ce qui permet aux équipes de sécurité et aux entreprises d’agir plus rapidement pour se protéger. La technologie brevetée de l’entreprise structure et recueille des renseignements à partir d’un large éventail de données provenant du Web ouvert, profond et sombre. Aujourd’hui, il faudrait près de 9 000 analystes, travaillant par équipes de 8 heures, 5 jours par semaine pendant 52 semaines par an, pour traiter la même quantité de données d’événements de sécurité que l’analyse des machines de Recorded Future peut traiter.

Recorded Future fournit plus de contexte que les flux de menaces seuls – et se met à jour en temps réel pour que l’intelligence reste à jour – et regroupe les informations prêtes pour l’analyse humaine ou l’intégration instantanée avec les solutions de sécurité existantes. Afin de maximiser la valeur de Recorded Future, les clients peuvent également s’associer à son équipe d’analystes de classe mondiale, y compris des ingénieurs logiciels, des scientifiques des données, des concepteurs, des linguistes et des hommes d’affaires techniques possédant une expertise approfondie en sécurité de l’information, intelligence, analyse et visualisation.

Recorded Future dispose également d’un vaste écosystème de partenaires technologiques, travaillant à appliquer l’intelligence à chaque facette de la sécurité afin d’aider les organisations à prendre des décisions informées, plus rapides et plus confiantes. L’API robuste de la société facilite l’intégration des renseignements sur les menaces lisibles par ordinateur de Recorded Future avec une foule d’autres organisations de sécurité, y compris la gestion des vulnérabilités la plus adoptée du secteur, SIEM, la réponse aux incidents et les solutions SOAR.

Principaux produits :

Threat Intelligence Machine: Recorded Future est la seule solution unifiée de renseignement sur les menaces qui combine des sources techniques, ouvertes et Dark Web pour fournir automatiquement des informations pertinentes en temps réel. Avec 20 milliards de faits indexés, et plus ajoutés chaque jour, Recorded Future’s Threat Intelligence Machine utilise l’apprentissage automatique et le traitement du langage naturel (NLP), pour analyser en continu les données sur les menaces provenant d’un large éventail de sources. Les principales caractéristiques sont les suivantes:

- Cartes de renseignement: affichez et interagissez avec des renseignements sur les menaces structurés et consommables en temps réel. Il existe des cartes Future Intelligence enregistrées pour des indicateurs tels que les adresses IP, les vulnérabilités et les logiciels malveillants pour accélérer l’analyse et prendre des décisions plus sûres.

- Vues des menaces: personnalisez les vues du paysage des menaces pour révéler les nouveaux attaquants, les méthodes et les indicateurs.

- Alertes: les alertes de Recorded Future sont extrêmement personnalisables. La construction à partir de requêtes à l’intérieur d’un espace de travail personnalisé permet aux clients de s’assurer que lorsqu’ils sont alertés, il s’agit d’une intelligence pertinente et exploitable.

- Visualisation: créez facilement des visualisations qui simplifient la communication avec les informations pertinentes sur les menaces. Ces chronologies et graphiques existent en temps réel pour cartographier la tendance des menaces.

- Personnalisation: combinez de manière transparente les informations collectées à partir du plus large éventail de sources disponibles avec d’autres flux de menaces, les notes de vos propres analystes des menaces pour la collaboration et les informations finales de l’équipe de recherche de Recorded Future dans une seule solution.

Services de renseignement: Insikt Group, la division de recherche sur les menaces de Future enregistrée, collabore avec ses clients pour maximiser la valeur de l’organisation à partir de ses produits. Cette équipe d’élite est composée d’analystes, de linguistes et de chercheurs en sécurité ayant une expérience approfondie du gouvernement, notamment en travaillant avec les services secrets américains, le Federal Bureau of Investigation et la National Security Agency. La combinaison avec le produit de renseignement sur les menaces de Recorded Future crée une solution inégalée pour atténuer les cyberrisques. Les offres clés sont:

- Synthèses du paysage des menaces: résumés hebdomadaires organisés des menaces qui incluent des évaluations des informations et des informations liées à l’organisation des clients, à l’industrie et aux nouveaux sujets de sécurité.

- Analyse des menaces à la demande: rapports de menaces sur appel ou informations plus approfondies sur un incident spécifique, y compris un résumé exécutif, une analyse détaillée, des résultats techniques et des configurations de produits partagés dans votre espace de travail.

- Recherche unique: contexte sur les menaces émergentes ou établies, améliorant l’étendue déjà à la pointe du secteur des sources contenues dans Recorded Future

- Extension de carte de renseignement: notes d’analyste publiées qui capturent des évaluations Intel validées sur les événements actuels, des analyses de logiciels malveillants spécifiques et des procédures d’attaque, et même des pistes de chasse aux menaces.

Insight and Analysis: Recorded Future équipe les équipes de sécurité avec une intelligence des menaces optimisée par un apprentissage automatique breveté pour réduire les risques. La technologie collecte et analyse automatiquement les informations à partir d’une multitude de sources et fournit un contexte inestimable qui est fourni en temps réel et conditionné pour une analyse humaine ou une intégration instantanée avec la technologie de sécurité existante.

LINKSHADOOW

LINKSHADOW, L’ANALYTIQUE DE SÉCURITÉ D’ENTREPRISE DE NOUVELLE GÉNÉRATION.

Conçu pour gérer les menaces en temps réel grâce à l’analyse du comportement des attaquants, LinkShadow est destiné aux organisations qui cherchent à améliorer leurs défenses contre les cyberattaques avancées, les logiciels malveillants et les ransomwares zero-day, tout en obtenant simultanément un aperçu rapide de l’efficacité de leur sécurité existante. investissements. Avec la détection inégalée de LinkShadow, même des menaces les plus sophistiquées, les chances qu’un attaquant traverse votre réseau sont pratiquement inexistantes.

Points forts :

- Obtenez une vue globale des dernières attaques contre votre organisation en fonction des flux de menaces provenant des ressources de sécurité existantes avec AttackScape Viewer

- La vue topologique basée sur la géo-intelligence vous aide à surveiller le trafic entrant / sortant suspect avec TrafficSense Visualizer

- Détectez les anomalies grâce à des analyses comportementales effectuées sur des journaux corrélés et une analyse des paquets à l’aide d’algorithmes avancés d’apprentissage automatique avec ThreatScore Quadrant

- Analyse des tendances visuelles sur le comportement des utilisateurs, y compris les modèles d’authentification, les habitudes d’utilisation des applications, etc. avec Identity Intelligence

- Découvrez automatiquement tous les appareils sur l’ensemble de votre réseau, fournissant des informations sur le type d’appareil et le système d’exploitation, ainsi que la validation de la gestion ou de la non-gestion des appareils, et de l’installation de la sécurité des terminaux avec Asset AutoDiscovery

- Vue à vitre unique sur l’efficacité de vos systèmes de sécurité existants grâce à la corrélation des journaux: pare-feu, bac à sable, IPS et sécurité des points finaux avec BlockCount Ratio

- Application sans agent et analyse comportementale des points de terminaison permettant un apprentissage approfondi de vos utilisateurs avec User Investigator Obtenez une vue détaillée d’une entité anormale dans votre réseau et des connexions qu’elle établit avec d’autres entités du réseau avec Entity Inspector

FORTINET - FORTISIEM

Les cyber-attaques sont une réalité. La complexité et la croissance des environnements d’entreprise – infrastructure, applications, machines virtuelles, cloud, endpoints et objets connectés – favorisent une expansion de la surface d’attaque. Compte tenu de la pénurie de compétences et de contraintes de ressources, la sécurité devient l’affaire de tous. Mais la visibilité, la corrélation d’événements et les restaurations relèvent de la responsabilité de tiers. Une sécurité efficace implique une visibilité temps-réel sur l’ensemble des équipements, sur l’ensemble de l’infrastructure, et avec prise en compte du contexte : quels sont les équipements qui représentent une menace ? Quel est le degré de nocuité de cette menace ? Comment la gérer ?

La gestion de la sécurité n’est pas une tâche aisée. Les endpoints, l’Internet des Objets, l’infrastructure, les outils de sécurité, les applications, les machines virtuelles et le cloud sont autant d’éléments, toujours plus nombreux, et devant être sécurisés. FortiSIEM, la plateforme de gestion des événements et des incidents de Fortinet, permet d’interconnecter ces éléments. Cette solution évolutive offre des fonctions de visibilité, de corrélation, de réponse automatisée et de remédiation. Elle offre une visibilité orientée métier pour simplifier la gestion du réseau et les opérations de sécurité, libérant ainsi les ressources et améliorant la détection des incidents. Dans le monde, ce sont près de 80 % des piratages qui ne sont pas détectés, pour cause de pénurie de compétences et d’un trop-plein d’informations. FortiSIEM va corréler ces informations, utiliser des techniques de machine learning et actionner des analyses comportementales pour neutraliser les menaces en amont de tout dommage.

Services de sécurité FortiGuard pour FortiSIEM

Indicateurs de compromission

Le service FortiGuard Indicator of Compromise (IOC) recueille les données récentes d’intrusion ou de piratage et les partage pour identifier rétroactivement toute intrusion sur un hôte et se protéger des attaques ciblées les plus récentes.

IBM QRADAR

Identifiez les événements les plus importants

Une visibilité exhaustive

Bénéficiez d’une visibilité centralisée sur les journaux, les flux et les événements, sur site et dans les environnements SaaS et IaaS.

Éliminez les tâches manuelles

Visualisez de manière centralisée tous les événements liés à une menace particulière en un seul endroit pour éliminer les processus de suivi manuels et permettre aux analystes de se concentrer sur les investigations et les interventions.

Détectez les menaces en temps réel

Tirez parti d’analyses prêtes à l’emploi qui explorent automatiquement les journaux et les flux réseau pour détecter les menaces et générer des alertes prioritaires à mesure que les attaques progressent le long de la chaîne de destruction.

Gérez facilement la conformité

Conformez-vous aux politiques organisationnelles internes et aux réglementations externes en tirant parti de rapports et de modèles prédéfinis.

Principales fonctionnalités

- Acquiert de vastes quantités de données de sources sur site et sur le cloud

- Applique des analyses intégrées pour détecter les menaces avec précision

- Corrélation des activités connexes pour hiérarchiser les incidents

- Analyse et normalise automatiquement les journaux

- Renseignements sur les menaces et support de STIX/TAXII

- Intégration directe à 450 solutions

- Une architecture flexible qui peut être déployée sur site ou sur le cloud

- Base de données hautement évolutive, réglage automatique et gestion automatique

Nexthink

Pourquoi Nexthink ?

Améliorez l’expérience IT des collaborateurs pour accompagner la transformation de votre entreprise.

Améliorez la qualiter des services IT fournis aux utilisateurs

Gagnez les faveurs des utilisateurs en éliminant les pertes de temps qu’ils subissent lorsqu’un problème IT impacte leur poste de travail. Nexthink vous permet d’intervenir en amont des problèmes et de réduire le temps moyen de résolution des incidents en vous offrant en même temps une connaissance approfondie de l’expérience de vos utilisateurs

L’apport de Nexthink

réduisez les incidents graçe au self-help et l’auto-remédiation

- Aidez les utilisateurs à résoudre leurs problèmes de manière autonome (self-help)

- Automatisez le diagnostic et faites de l’auto-remédiation (self-healing)

- Comprenez l’impact des changements pour éviter des problèmes potentiels

- Résolvez les problèmes en mode proactif avant qu’ils n’affectent les utilisateurs

réduisez le temps de résolution des incidents

- Intégrez des actions et remédiations activables en un clic dans les checklists des équipes de support

- Identifiez plus rapidement la cause des problèmes

- Escaladez les problèmes directement à l’équipe compétente

- Obtenez des données de diagnostic avancées pour les applications les plus répandues comme Skype for Business

Garantissez la conformité et la sécurité des postes de travails

- Identifiez immédiatement les pannes et autres défaillances grâce à une visibilité de bout en bout sur l’activité globale et individuelle des postes de travail

- Repérez les incidents avant que les utilisateurs ne les déclarent au service support

- Collectez le feedback à chaud des utilisateurs pour améliorer les services IT en continu

Améliorez la qualité du service IT fournis au utilisateurs

- Surveillez en continu la satisfaction des utilisateurs en leur posant des questions ciblées et en rapport avec leur contexte

- Soyez immédiatement informé en cas de baisse du niveau de satisfaction des utilisateurs

- Identifiez les actions à mettre en œuvre pour améliorer la satisfaction générale

Réusissez la transition vers un environnement de travail digital

Nexthink facilite la conduite du changement pour les équipes IT. De la planification à l’exécution, les équipes IT disposent de la visibilité et du contrôle nécessaires pour garantir le succès des projets de migration et de transformation.

L’apport de Nexthink

Gérez vos migrations windows 10

- Suivez l’avancement des migrations en temps réel tout en surveillant l’impact business et la satisfaction des collaborateurs

- Identifiez les familles d’utilisateurs à cibler (personas) pour optimiser le choix des images Windows 10 et définir vos stratégies de migration

- Accélérez vos projets de transformation en exploitant les informations actualisées au fil de l’eau dans votre CMDB

Passez à O365 sans effort

- Obtenez une visibilité complète sur la situation avant et après la migration pour des décisions informées

- Suivez l’avancement des migrations en temps réel tout en surveillant l’impact business et la satisfaction des collaborateurs

- Accélérez vos projets de transformation en exploitant les informations actualisées au fil de l’eau dans votre CMDB

Gardez la maitrise de la conduite de changement

- Planifiez et délivrez les projets de migration dans les temps et les budgets impartis

- Suivez et contrôlez la progression des migrations en temps réel pour mieux évaluer les impacts sur le business et sur le vécu des utilisateurs

- Accélérez les projets de transformation en disposant à tout moment d’informations actualisées sur l’expérience des utilisateurs et sur l’inventaire des assets dans la CMDB

Gagnez en visibilité sur tous vos actifs

- Alimentez votre CMDB pour en faire un point de référence unique et actualisé en permanence

- Accélérez vos analyses d’impact par une compréhension rapide des interdépendances entre tous les assets

- Identifiez les logiciels inactifs ou sous-utilisés puis validez leur décommissionnent directement auprès des utilisateurs avant de les désactiver automatiquement

Garantissez la conformité et la sécurité sur les postes de travail

Garantissez la conformité et la sécurité pour minimiser l’exposition aux risques. Nexthink vous donne les moyens de contrôler en continu la conformité et d’éliminer à tout moment les menaces de sécurité, automatiquement.

L’apport de Nexthink

Garantissez la conformité aux politiques internes et aux standards

- Vérifiez à tout instant que les postes de travail sont conformes aux politiques internes telles que l’installation obligatoire de certains logiciels, les outils de sécurité, le réglage des paramètres du proxy et le « shadow IT »

- Remédiez automatiquement aux infractions de conformité

- Contrôlez votre conformité aux règlementations propres à votre secteur d’activité : PCI DSS, HIPAA etc.

- Garantissez le respect des droits d’usage logiciels

détectez les menaces lié aux comportement utilisateurs

- Automatisez l’identification et la résolution de menaces potentielles avant qu’elles ne deviennent un problème

- Soyez alerté lorsque des comportements anormaux sont détectés

- Analysez de manière anonyme les comportements liés à des risques de « insider threat »

Stoppez les incidents immédiatement

- Limitez les conséquences des menaces en réduisant le laps de temps entre leur détection et les actions de remédiation

- Définissez et déployez des actions automatiques en cas d’incident, comme par exemple isoler un poste de travail vulnérable afin de bloquer son accès à Internet ou au datacenter

- Simplifiez l’analyse forensique en vous appuyant sur des données historiques accessibles à tout moment

Sensibilisez les utilisateurs aux risques de sécurité

- Identifiez les comportements utilisateurs « à risque »

- Déployez des campagnes de communication contextuelles pour éduquer les utilisateurs

- Mobilisez les utilisateurs dans la lutte contre les cyber-risques en les impliquant dans le processus de décision avant de prendre des actions sur leur poste de travail

BOLDON JAMES

Boldon James est leader du marché dans la classification des données et la sécurisation de messages. La solution comprend un ensemble de produits pour classifieur les fichiers, les emails ainsi que des outils de classification pour Microsoft Office et des logiciels tierces.

L’intégration de ces outils avec une plateforme d’échange de fichiers (MFT) peut parfaitement permettre de contrôler les fichiers échangés en dehors de la société et ainsi éviter la fuite d’information.

VEEAM

Logiciel leader du marché pour la sauvegarde, la restauration et la réplication

Sauvegarde fiable

Sauvegardez tous vos workloads, accélérez les sauvegardes et réduisez les coûts opérationnels en toute fiabilité, en bénéficiant d’une flexibilité inégalée.

Réplication sécurisée

Appuyez-vous sur la réplication en mode image et la reprise après incident simplifiée pour réaliser des gains de vitesse, sécurité et disponibilité.

Stockage intelligent

Créez rapidement des sauvegardes et des réplicas à partir des snapshots de quasiment n’importe quel matériel des principaux fournisseurs de stockage mondiaux.

Restauration rapide

Effectuez des restaurations ultrarapides des fichiers, VM, stockages NAS et applications, en assurant des objectifs de temps de restauration (RTO) restreints.

Portabilité vers le cloud

Faites migrer et restaurez n’importe quel workload vers AWS ou Microsoft Azure grâce à des fonctionnalités qui protègent les sauvegardes contre les attaques.

Réutilisation des données

Réutilisez vos données de sauvegarde pour assurer en toute confiance la sécurité, la conformité, la capacité de restauration et la mise à jour, et prendre des décisions plus judicieuses.

AVAMAR

Logiciel de protection des données Dell EMC Avamar

Fonctionnalités

Dell EMC Avamar assure une sauvegarde et une restauration rapides et efficaces grâce à sa technologie intégrée de déduplication sur des segments de longueur variable. Avamar est optimisé pour réaliser rapidement des sauvegardes complètes quotidiennes des environnements physiques et virtuels, des serveurs NAS, des applications d’entreprise, des bureaux distants et des ordinateurs de bureau/portables.

Avamar est disponible dans une version virtuelle ou en tant que composant de Dell EMC Data Protection Suite, ce qui vous offre une suite complète d’options logicielles de protection des données.